En plus de votre inscription gratuite, recevez également :

Le plan d’investissement adaptable qui a permis à nos clients de réaliser en moyenne +120% de plus-values en 2023.

(d’une valeur de 250€)ZKP definition

Les ZKP, ou preuve à divulgation nulle de connaissance, représentent une évolution des technologies blockchain. De plus en plus impliqué dans la cryptosphère, comment fonctionne le Zero Knowledge Proof ? Comment peut-il transformer le monde des crypto-monnaies ?

SOMMAIRE

- Qu’est ce que le protocole ZKP ?

- Comment fonctionne le Zero Knowledge Proof ?

- Les différents cas d’utilisation du ZKP

- Quelles sont les limites sur ZKP ?

Qu’est ce que le protocole ZKP ?

Le Zero Knowledge Proof est un protocole de référence pour la sécurisation blockchain.

Bien qu’il s’applique à d’autres domaines, il a connu une évolution importante avec les crypto-monnaies et la multiplication des réseaux.

Le concept a été utilisé pour la première fois en 1985 par Shafi Goldwasser, Charles Rackoff et Silvio Micali dans une étude sur la cryptographie, l’art de la confidentialité.

La chercheuse Shafi Goldwasser a été l’une des premières à découvrir le concept même de la preuve à divulgation nulle de connaissance.

L’objectif de ce protocole s’apparente au partage d’un secret sans en dévoiler le contenu. En d’autres termes, il s’agit de prouver la véracité d’un fait sans mentionner le fait en lui-même et les données qui en découlent.

Il admet plusieurs cas d’utilisations notamment en ce qui concerne la sécurité d’un réseau blockchain ou encore les projets à visée confidentielle et anonyme.

Afin d’être fonctionnel et applicable, le ZKP repose sur un triptyque inconditionnel :

- La robustesse : le prouveur malhonnête ne peut forcer la décision d’un vérificateur honnête ;

- La consistance : le vérificateur doit accepter le résultat si le processus a été respecté ;

- L’absence de divulgation : tout au long du processus, rien ne doit être dévoiler au vérificateur. Le processus repose uniquement sur la preuve que le prouveur connaît la vérité.

Comment fonctionne le Zero Knowledge Proof ?

Le concept du ZKP

Le protocole ZKP repose sur un processus de « stimulation/réponse » mettant en jeu trois interactions : engagement, défi et réponse.

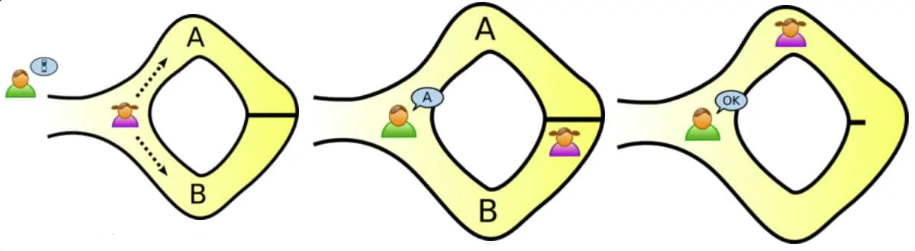

Afin d’expliquer simplement le concept du ZKP, les théoriciens ont proposé l’analogie de la caverne d’Ali Baba.

Dans ce cas, deux personnes, Alice (prouveuse) et Bob (vérificateur), se trouvent devant une grotte qui admet deux bifurcations : A et B. Les deux galeries se rejoignent au fond de la grotte mais son séparés par une porte à code.

Alice a pour mission de prouver à Bob qu’elle possède le code de la porte sans dévoiler ce code à Bob. Il s’agit de « l’engagement ».

Pour commencer sa démonstration, Alice entre dans la grotte et passe par l’une des deux bifurcations de manière aléatoire pendant que Bob attend devant la grotte.

Une fois qu’Alice est en place, Bob entre dans la grotte au point de bifurcation puis annonce ensuite aléatoirement A ou B. Cette intervention de Bob est l’étape du « défi ».

Alice doit alors le rejoindre en empruntant le chemin annoncé par Bob. La « réponse » qui met fin au processus.

Si elle connaît réellement le code, alors dans tous les cas, elle satisfait la demande de Bob.

En revanche, si elle ne le connaît pas, elle a 50 % de chances de satisfaire la requête de Bob et donc de l’induire en erreur.

Etant donné que Bob ne sait pas si Alice dit la vérité ou non, il peut avoir 25 % de doute sur l’ensemble des solutions au problème.

C’est pourquoi Bob peut répéter l’exercice autant de fois qu’il le souhaite. Il récoltera ainsi plusieurs informations réduisant à chaque tentative le risque d’être trompé.

Ce processus repose sur ce que l’on appelle « les lois probabilistes« .

Dans le cas des transactions cryptographiques, le processus est répété des millions de fois en un temps extrêmement court. Ceci réduit considérablement la probabilité que la preuve soit fausse.

Les différents types de protocoles

Au fil des évolutions, le protocole de Zero Knowledge Proof a développé plusieurs variantes, dont les deux principales : zk-STARKs et les zk-SNARKs.

Ils ont été créés pour répondre à des limitations présentées par le protocole brut. Notamment, le fait que la première version implique une interaction simultanée.

Pour reprendre l’analogie précédente, Bob et Alice doivent impérativement être à la grotte en même temps. Sans cette condition, le processus ne peut avoir lieu. Les évolutions récentes permettent de contourner cette condition.

Zk-SNARKs est l’évolution la plus couramment utilisée dans le domaine des technologies blockchain puisque plus ancienne. Il est possible de voir ses performances sur les réseaux ZCash (ZEC) ou Mina (MINA) par exemple.

Cette évolution répond à la problématique de ZKP et propose une version non-interactive du protocole.

Les zk-SNARKs sont aussi appelés « argument de connaissance succinct« .

Ils utilisent des mathématiques avancées pour générer des preuves très compactes, ce qui les rend particulièrement efficaces pour les utilisations relatives à la blockchain.

Les zk-STARKs quant à eux, sont encore relativement nouveaux dans le domaine, c’est pourquoi ils ne sont encore très répandus.

Cependant, certains réseaux comme Immutable X ou Starkware, sont dotés de ce protocole.

Ils ont été développés dans le but de pallier les limitations des zk-SNARKs. En ce sens, ces protocoles sont conçus pour être beaucoup plus équitables, plus transparents et présentent l’avantage d’être résistants aux attaques quantiques.

Les différents cas d’utilisation du ZKP

Les preuves à divulgation nulle de connaissance connaissent des cas d’utilisation presqu’illimités. En effet, il est possible de les appliquer comme une protection des données dans les domaines de la santé ou encore de la politique.

Dans le domaine des cryptos, elles admettent 2 cas d’utilisations principaux.

L’anonymat et la confidentialité crypto

Le ZKP intervient en majorité pour conférer un degré d’anonymat dans les échanges cryptographiques.

Les blockchains classiques, comme Bitcoin par exemple, se basent sur le pseudonymat.

Les échanges, les adresses de wallets et toutes les données référentes aux crypto-monnaies actuelles sont publiques. Cela implique qu’à tout moment, il est possible de suivre l’activité d’un wallet en particulier.

L’anonymat représente donc un challenge qui peut être relevé, en partie, par l’utilisation du protocole ZKP.

Il est notamment utilisé par Dash (DASH) ou encore ZCash (ZEC), deux des plus grands projets de confidentialité crypto.

Les ZKP offrent une solution relativement efficace pour protéger les transactions sur les différents blockchains. Les ZKP mis en place conserve le système de validation des transactions sans en révéler les détails : destinataire, émetteur, contenu de la transaction.

Ainsi, ces systèmes permettent d’établir des transactions valides mais totalement intraçables et complètement anonymes.

L’augmentation de la scalabilité

Ethereum est un exemple de blockchain qui utilise les protocoles ZKP, notamment le ZK rollup, pour augmenter la scalabilité de leur réseau.

La blockchain Ethereum est connue pour afficher une scalabilité très limitée et des frais de transaction les plus élevés de la cryptosphère.

Afin de réduire ce phénomène, Ethereum utilise la preuve à divulgation nulle de connaissance comme un layer 2 chargé de regrouper les milliers de transactions sur le réseau.

Une fois cette mission accomplie, le réseau principal d’Ethereum reçoit le « package » en retour grâce au système de ZKP.

La blockchain mère n’a ainsi pas besoin de vérifier l’ensemble de ces transactions puisque ces dernières ont déjà été traitées par le protocole ZKP.

Cela permet de réduire considérablement la quantité de données nécessaires pour enregistrer les transactions sur la blockchain mère.

Le traitement des transactions se retrouve largement diminué et le TPS augmenté (nombre de transactions par seconde).

Quelles sont les limites sur ZKP ?

Bien que très répandues, les preuves à divulgation nulle de connaissance admettent deux limites majeures très lourdes.

Pour commencer, la fiabilité.

En effet, ce type de protocole n’est pas infaillible. Même si toutes les précautions sont prises en faveur d’une sécurité optimale, cette dernière ne pourra jamais être certifiée à 100 %.

Les ZKP sont sujets à de nombreux types d’attaques, notamment les attaques de témoins secrets.

Dans le contexte des protocoles ZKP, un témoin secret est une information utilisée pour générer une preuve de la possession d’une information, sans révéler l’information elle-même.

Ces témoins secrets sont hackables de différentes façons ce qui induit une certaine vulnérabilité dans les protocoles.

C’est d’ailleurs une des raisons pour lesquelles Monero (XMR), le leader sur les transactions anonymes, a choisi le protocole de Signature en Anneau plutôt qu’un ZKP pour protéger les échanges sur son réseau.

La deuxième limite des ZKP est la complexité de mise en place.

En effet, cet article est resté sur la base du concept qui est en réalité très complexe. Pour être compris et implémenté correctement, les ZKP nécessitent des connaissances avancées en cryptographie.

Ainsi, ces protocoles ne sont pas à la portée de tous et peuvent être perçus, parfois, comme très obscures.

Cette complexité engendre des moyens énormes à mettre en place pour le calcul et la mise en fonction du protocole. C’est notamment le cas dans le domaine de IoT (Internet of Things).

C’est notamment pourquoi les réseaux blockchains implémentés de protocoles ZKP fonctionnent via un consensus de Preuve de Travail qui propose des puissances de calcul très élevées.